好莱坞艳照事件无码-时隔几个月后好莱坞又曝艳照门事件

时隔几个月后,好莱坞又曝艳照门;Mirai僵尸网络开始采用Pay-for-Play模式;AccuWeather iOS版本向广告商提供用户位置信息;曾位列500强榜首的安全企业root9B濒临破产,当然还有我们国内广告SDK会从Android设备中窃取数据。

艳照门还在持续:安妮·海瑟薇等女星私照泄露

据外媒报道,继前几个月“好莱坞艳照门2.0”事件中众多女星私照被曝之后,近日又发生一起明星私照大量外泄事件。目前照片正在知名论坛Reddit、Tumblr和Twitter被网友争相转发。网上到处流传着安妮·海瑟薇(Anne Hathaway)、麦莉·赛勒斯(Miley Cyrus)、克里斯汀·斯图尔特(Kristen Stewart)等当红女星的裸照,另外还有高尔夫球手泰格·伍兹(Tiger Woods)及其前任女友林赛·沃恩(Lindsey Vonn)的亲密照,未来可能会有更多明星私照曝光。

最新曝光的明星私照貌似是由黑客或黑客团伙发布的,目前尚不了解其真实身份,他们通过获取Apple iCloud账户权限,窃取众多当红明星的隐私照片和视频。

早在2014年,好莱坞曾爆发过一次涉及詹妮弗·劳伦斯等多名当红女星的艳照门事件。后经调查,是黑客利用网络钓鱼手法从iCloud账户窃取300多名受害者的隐私照片和视频,最终黑客锒铛入狱。

相比之下,此次照片泄露事件显得更为离奇,因为迄今为止,尚未调查出黑客是如何入侵iCloud账户的。

Apple曾承诺加强iCloud安全性。但时至今天,类似事件还是层出不穷。

互联网Q2现状报告:Mirai僵尸网络开始采用Pay-for-Play模式,DDoS威胁正在加大

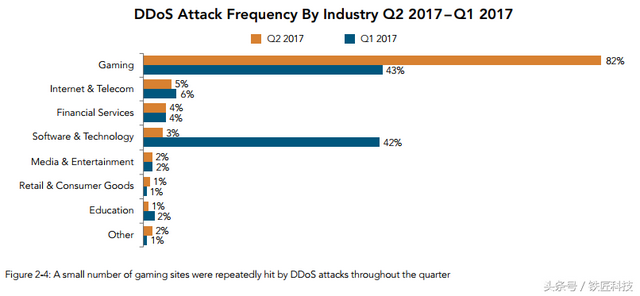

近日,知名内容分发网络(CDN)和云服务提供商 Akamai Technologies 发布了《 2017 Q2 互联网安全现状报告》。 Akamai 对其全球 130 多个国家超过 233000 台服务器的网络中检测到的攻击数据进行分析,并在报告中记录了分析结果。结果显示,与第一季度相比,第二季度的 DDoS 攻击数目增加了约 28% ,而在 Q2 之前的三个季度, DDoS 的数量呈下降趋势。

基础设施层面(第三层、第四层)的攻击增加了 27%;反射类攻击增加了 21%;每个目标遭受的平均攻击数目增加了 28%。游戏网站是攻击者最喜欢的目标,在 Akamai 检测到的数量级 DDoS 攻击中,游戏网站受到的攻击占 81%。

2016 Q4 季度,大规模 DDoS 攻击频发;与之相比,目前的趋势则是较小规模的 DDoS 攻击更多。攻击者重新青睐旧的攻击手段:Marai 僵尸网络越来越常用, Pbot 恶意程序也开始回归,这个恶意程序所产生的迷你 DDoS 僵尸网络能利用 400 台僵尸中发动 75G 流量的攻击(算是本季度最高的记录)。Pbot 可以感染 web 服务器,与 Mirai 感染大量小型 IOT 设备所产生的流量相比,Pbot 感染 web 服务器后,可以让每台僵尸产生的更多流量。

Akamai在报告中提到,至少1个僵尸网络运营者提供其网络租用,当前的趋势就在于DDoS的商品化,大量不同的攻击都源于相同的C&C,这些都可以认为是“pay-for-play”攻击。

用比特币购物就能实现匿名吗?电商网站的广告商能对你实现全面追踪

研究人员最新发现,电子商务网站的广告供应商收集的cookies和其他数据,可用于对比特币交易进行追踪,或者叫“反匿名”操作。

无论用户如何小心地隐藏身份,用随机比特币地址购买产品,在线平台的交易发生时隐私和匿名都很难保证。这些站点存储每个用户的cookies,或者会将买家数据共享给广告公司,这样一来广告商就可以有目标地投放广告了。

电子商务站点收集的数据多种多样,从提供用户系统信息的cookies,到购买商品、价格、购物车、邮件、发货地址信息,即便某家网站或者广告商不存储这些信息,攻击者或者执法机构也能从多个广告商处汇总数据,最终实现对用户的画像,或者将比特币地址与真实身份关联在一起。更进一步,即便电商网站只存储有关用户很少的信息,买家一旦通过比特币购买商品,过了一段时间又回来通过信用卡支付,通过类似cookies这样的元素也就能够产生关联。

普林斯顿大学的研究人员对21个国家130家电商进行了分析,了解这些网站如何处理比特币交易,结算过程中会泄露哪些信息,结果发现有不少会将支付信息泄露给第三方,还有PPI、发货地址、电话等各种信息也都有泄露风险,在130个网站中有125家网站都会授权第三方读取某种形式的PII。这对于期望匿名购物的用户是个灾难。

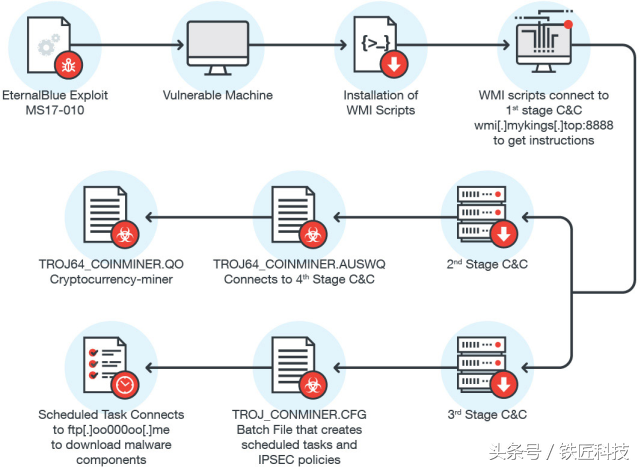

CoinMiner:又一款利用永恒之蓝扩散的挖矿病毒

趋势科技的研究人员发现了一款新的无文件挖矿恶意程序CoinMiner,这又是一款使用永恒之蓝和WMI工具进行传播的软件。CoinMiner是一款无文件的恶意软件,它会利用WMI(Windows Management Instrumentation)在感染的系统上运行命令,专家称,这款软件很难检测,并且会使用永恒之蓝进行传播。

“这款软件会利用WMI做到在无文件的条件下驻足系统。详细来说,它会用WMI标准事件脚本程序(scrcons.exe)来执行脚本。为了进入目标系统,它会使用永恒之蓝漏洞(MS17-010)。这二者的结合使得这款病毒不仅隐蔽,而且会持久驻足。”

这已经不是我们第一次看到病毒使用永恒之蓝进行传播了,红极一时的WannaCry和NotPetya都是用了永恒之蓝。

为了达到隐蔽的目的,病毒使用了WMI脚本。而软件所使用的JScript表明,攻击者使用了多层C&C服务器,达到快速更新服务器和组件,同时又避免被检测到的目的。

要防范这款恶意程序并不难,给Windows系统打上最新的补丁,禁用WMI或至少限制WMI访问就能有效控制威胁蔓延。

AccuWeather iOS版本向广告商提供用户位置信息

独立安全研究员Will Strafach发现,AccuWeather的iOS版本应用会把用户的位置信息发送给一家名叫Reveal Mobile的数据公司。

Reveal是一家向各出版商、开发者或媒体提供用户数据信息服务的公司。在Reveal Mobile官网上,公司声称可以把手机位置信息转换成高价值的用户,并且通过广告或者非广告的形式创造更多移动收益。

研究人员还发现,AccuWeather每隔几小时就会向Reveal Mobile发送数据。

“在36小时的测试中,特别是在AccuWeather应用程序不在前台时,我的测试iPhone(放在办公楼的桌子上)发送了16次[...]信息到Reveal Mobile,几乎每隔几个小时一次。”

发送的信息包括:

精确的GPS坐标,包括当前移动速度和高度。

用户当前使用的Wi-Fi网络的名称和BSSID。

设备蓝牙连接的状态(开或关)。

这些信息可以用来推测用户的生活习惯和偏好,而更糟糕的是,即便用户禁用了定位AccuWeather仍然会发送信息。

中国某广告SDK会从Android设备中窃取数据,被感染App下载量过亿次

来自Lookout的研究人员表示,某款广告软件SDK会悄悄窃取用户数据,并将其发往中国公司的服务器。

这款SDK由中国一家名为个信(Igexin)的公司开发,超过500款App采用了该广告SDK,这500款App都存在于谷歌的官方应用商店中,下载次数超1亿次。

Lookout 表示他们是在发现某些手机下载已知恶意程序样本,并向 Igexin API 服务器发出请求后开始追踪 Igexin SDK 的。研究人员观察到某个 App 向 http://sdk[.]open[.]phone[.]igexin.com/api.php 的 REST API 发出一系列请求后,开始下载大型加密文件。这个域名就是 Igexin 的广告 SDK。

Igexin会发送恶意命令到这些合法App。Lookout基于这些App安装过程请求的权限,观察SDK收集用户设备的各种数据,绝大部分是通话记录。

Lookout 随后联系了谷歌和这些 App 的开发者。谷歌很快禁止了这些 App 的传播,等待开发者进行 App 更新后方可上架。不过 Lookout 并没有指明究竟是哪些 App 包含 Igexin SDK,毕竟这不是 App 开发者的错。这些应用覆盖了游戏、天气、互联网电台、照片编辑工具、教育、健康医疗、旅游、表情等各种类别。

- 超美颜值明星女神【张娜英】AI换脸✅骚浪小情人女上口爆,唯美女神在大鸡巴下变成淫荡小母狗!颜值党福利

- 极品美腿性感人妻『iltalairs』合集✅白富美气质尤物女神在大鸡巴下姿意承欢 白嫩身材又纯又欲

- 泰国轻熟人妻型巨乳网黄御姐「Muaymyb」露脸大尺度私拍 风骚露出男女通吃多穴满足

- 抖音千万粉丝网红❤️吃不饱仨战士小翔❤️爆操女友性爱视频流出,性爱视频完美露脸直接实锤!

- 可盐可甜COS抽像福利姬【池甜chitian1】露脸性爱视图,上吊鞭炮炸B所向无敌

- 户外极限博主『海洋』攀岩性爱冒险 攀登之旅深度性爱 地球上最性感的女孩

- 抖音风嫩妹【7酱】完成主人的任务,户外露出,户外自慰,抖音风裸舞,户外掰穴

- 极品名媛外围女神『成都-乐乐』✅嫖妓大神那些年出差操过的鸡,穿衣是高不可攀的女神,脱衣是淫荡下贱母狗

- 超美模特【某不知名兔】,街头露出,露脸高颜值,从商场到小区玩得就是刺激,推荐

- 24万粉推特魔鬼身材撸铁女神【赫拉大表姐】定制内容,讲解女性生理构造等,力量感表层下是反差的骚浪感

- 知名女星 王珊 遭导演潜规则视频流出!银幕前的大美女都让这些肥头大耳的导演糟蹋了!

- 早期网络疯传的萝莉嫩妹奶霸【吃醋的KK】私拍全集✅貌似当年的大神【混X哥】约过她

-

超美颜值明星女神【张娜英】AI换脸✅骚浪小情人女上口爆,唯美女神在大鸡巴下变成淫荡小母狗!颜值党福利

2015.12.16 -

极品美腿性感人妻『iltalairs』合集✅白富美气质尤物女神在大鸡巴下姿意承欢 白嫩身材又纯又欲

2015.12.16 -

泰国轻熟人妻型巨乳网黄御姐「Muaymyb」露脸大尺度私拍 风骚露出男女通吃多穴满足

2015.12.16 -

抖音千万粉丝网红❤️吃不饱仨战士小翔❤️爆操女友性爱视频流出,性爱视频完美露脸直接实锤!

2015.12.16